9.9 テレビ会議システムのセキュリティ

1) 記述対象

第4.4節ではテレビ会議システム全体のセキュリティ環境に言及しましたが,ここでは狭い意味でのセキュリティ,すなわちネットワークを流れる信号レベルのセキュリティを取り上げます.メディア信号の暗号化,鍵交換,通信制御信号の通信相手認証が対象です.

2) H.320システムのセキュリティ[9-60]

H.320システムはISDNの上で動き,ISDNは電話会社で管理されているネットワークであるため,呼接続部分の安全性は相当程度確保されていることを前提に,そのセキュリティは途中での故意あるいは偶然の傍受が対象となります.

基本的なポイント・ツ・ポイントのH.320テレビ会議システムの端末構成を第3.2節 図3-2に示しました.通信端末は,音声,映像,データを符号化し,各々をディジタル信号に変換してこれらを多重化により一つのビットストリームとして通信ネットワークに送り出します.セキュリティの対象は,端末装置の出口から相手端末の入口までの通信チャネルで,ビットストリームを暗号化する機密保持方式を用います.

マルチポイントのテレビ会議システムでは,事態が複雑になります.通常,第8.3.1項 図8-27に示しましたように,全ての端末を多地点会議制御ユニットMCU (Multipoint Control Unit)にスター状に収容します.音声は,MCUで復号のうえ合成処理して,どこで発言があっても全ての会議室に同じように聞こえるようにします.映像も同様にMCUで一旦アナログもしくはPCM信号に戻して宛先を除く全ての拠点からの映像を合成して分配する方法が一般的に用いられます.圧縮符号化された信号をそのまま合成することは技術的に容易ではないためです.

セキュリティの点からは,MCUが問題で,メディア信号を処理するとなると,たとえ端末から暗号化された信号が送られてきても,一旦もとの平文に戻さなければなりません.現在の技術では暗号化されたままの音声,映像信号を合成処理することはできません.MCUは,ユーザ端末の一部として実装されたり,ネットワーク提供業者が用意したり,第三者によりサービス提供されたりします.いずれにしても,マルチポイントのテレビ会議では,MCUは信用できること(trusted MCU)が前提となります.

ポイント・ツ・ポイントにしろマルチポイントにしろ,ITU-Tで標準化されたテレビ会議システムでは,伝送リンクの部分のみがセキュリティの対象です.

ITU-Tでは暗号を用いたオーディオビジュアル通信システムを標準化し,独立に設計されたシステムであっても共通の暗号を実装していれば安全に相互接続できるようにしています.当面秘密鍵方式が現実的であることから,

- 伝送信号の暗号化機構を提供する機密保持方式

- 共通鍵の自動生成,転送など鍵の管理方式

の二つの勧告が作成されました.前者は勧告H.233「オーディオビジュアル・サービスのための機密保持方式」[9-61]として1993年3月に初版が成立しました.後者は勧告H.234「オーディオビジュアル・サービスのための暗号鍵管理と認証」[9-62]として1994年11月に初版が成立しました.

① 暗号制御チャネル

どのような暗号を用いるかのネゴシエーション,暗号化と復号の同期化など,暗号に関わる制御は,暗号制御(ECS, Encryption Control Signal)チャネルと呼ばれる副チャネルを経由して行なわれます.このECSチャネルはH.221の1フレーム(10 ms)当たり8ビットが割り当てられます.具体的には第7.2.2項図7-4におけるサブチャネル#8のBASに続く8ビットです.1マルチフレーム(160 ms)で伝送される128ビットで1暗号化制御情報フレームを組み,伝送情報は(12,8)ハミング符号により誤り訂正を行います.ただし,ECSチャネルは平文のままです.

② 暗号方式の選択

暗号自体は登録に基づき,勧告H.233では,各暗号に識別子を設けて,具体的な使い方を付録に記述しています.現在H.233の識別子が定義されているのは,FEAL (Fast data Encipherment ALgorithm)[9-63],TDEA (Triple Data Encryption Algorithm)[9-64],AES (Advanced Encryption Standard)[9-65]などです.なおTDEAはTriple-DES (DES: Data Encryption Standard)とも呼ばれます.

テレビ会議システム相互接続性の観点では,一つの暗号化方式を標準化して,共通に使いたいところですが,1990年頃にISOでは暗号化の標準化を諦め登録のみにしたこと,ITU-Tにおける議論でも暗号化は国家の安全保障に関係することから標準化になじまない,との空気があり,H.233では複数アルゴリズムを登録し,いずれを使用するかはテレビ会議装置提供者の選択に委ねました.

③ 暗号を用いた通信方式

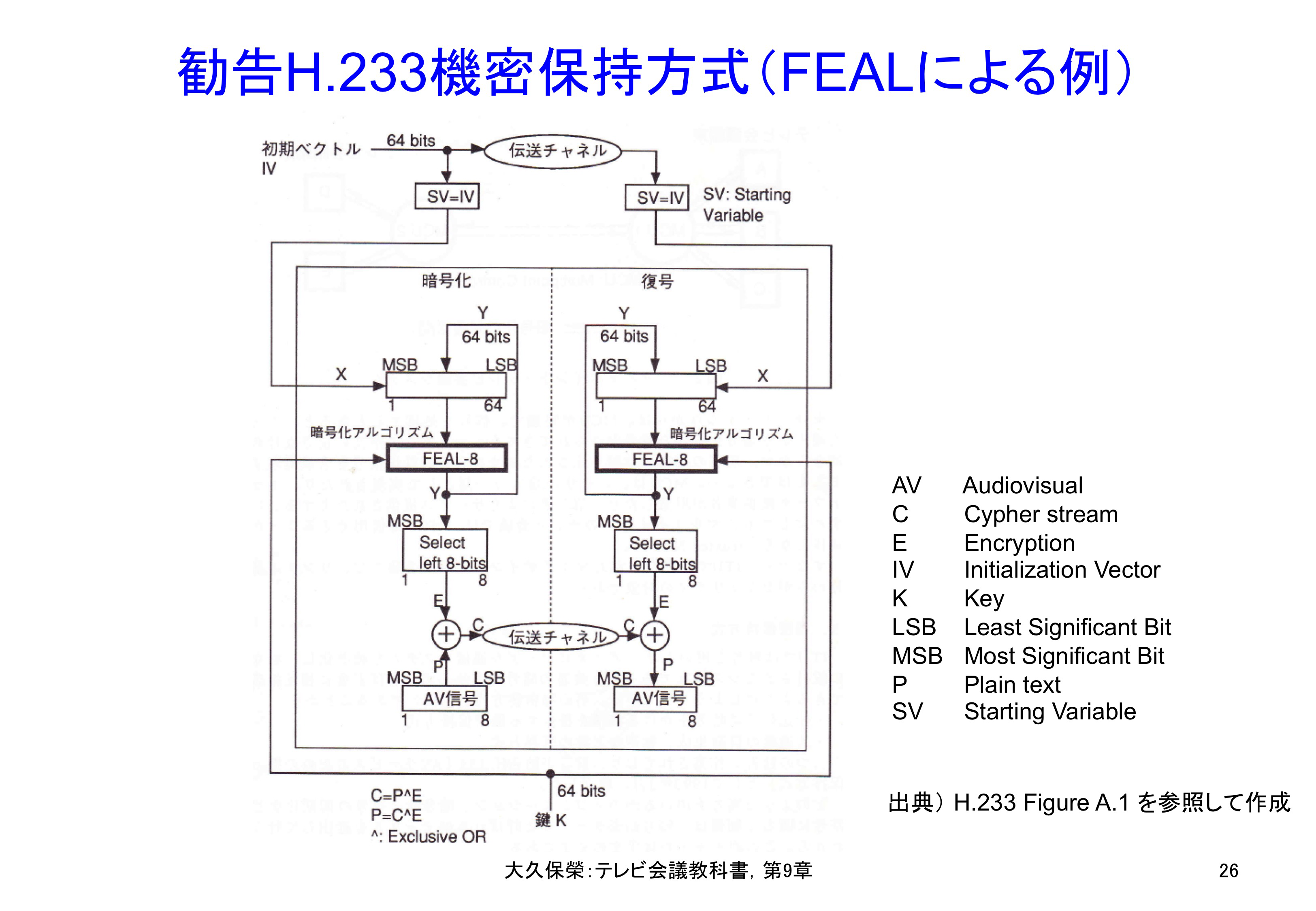

具体例として,識別子がFEALの場合のH.233機密保持方式を図9-26に示します.動作モードはISO 8372[9-66]で規定されたOFB (Output FeedBack)で,暗号化アルゴリズムは鍵の長さが64ビット,8回のシャッフルを行なうFEAL-8です.OFBモードでは,鍵と共に,先立つブロックの暗号化結果が次のブロック暗号化の種になります.またOFBモードでは暗号化アルゴリズムは送受信双方で共通の擬似乱数発生器として動作します.送信側では主チャネルで送るべきオーディオビジュアル信号とこの乱数の排他的論理和をとって伝送し,受信側では送られてきた暗号化信号と擬似乱数の排他的論理和をとって,もとのオーディオビジュアル信号を再生します.暗号化ループ内64ビット語の左8ビットが擬似乱数として使用されます.

このシステムでは,送受の擬似乱数が同期していなければなりませんので,初期ベクトルをECS副チャネル経由で送り,160 msに1回擬似乱数発生器を初期化します.

暗号化アルゴリズムFEAL-8(シャッフル回数8)をOFBモードで動かした例です.暗号化は最初,鍵と初期ベクトルを種に動き出し,以降のブロックでは初期ベクトルの替わりに直前の暗号化結果を種とします.このモードでは,暗号化アルゴリズムは擬似乱数の発生に用いられ,送るべき信号とのExclusive OR結果が伝送チャネルに送られます.受信側ではECSチャネルを通じて送られた鍵と初期ベクトル情報から送信側と同じ擬似乱数を発生し,伝送チャネルからの符号とのExclusive ORにより暗号化前の符号を再生します.

④ 鍵管理

上述の機密保持方式では,送受信端末間で共通の秘密鍵(図9-26のK)を用います.原始的な手渡しによる鍵の共有でも機密保持の目的は達し得ますが,勧告H.234では秘密鍵をどのようにして自動的に配送するかについて,次の4方法が記述されています.

- ISO 8732[9-67]鍵管理:実際のオーディオビジュアル通信の暗号化に用いるセッション鍵配送のための<鍵>をあらかじめ手動で配送しておき,セッション鍵は上記の<鍵>を用いて自動配送する.

- 拡張Diffie-Hellman[9-68]:送受信の双方で秘密の乱数を持ち,これに基づいて<鍵>を自動的に共有し,この<鍵>を用いてセッション鍵を送る.

- RSA/X.509[9-69]:公開鍵に基づく鍵配送で,認証機関(Certificate Authority, CA)の助けを必要とする.

これらは,提供するサービス機能が異なり,H.234は原始的な手渡しによる方法も含め.鍵の共有にいずれを使うべきかには言及していません.すなわち,H.234は限られた数のツールを提示する位置づけです.

なお,鍵配送のための通信は,上記2) ①で述べたECS副チャネルが使用されます.

3) H.323システムのセキュリティ[9-70]

① H.235.xシリーズ標準

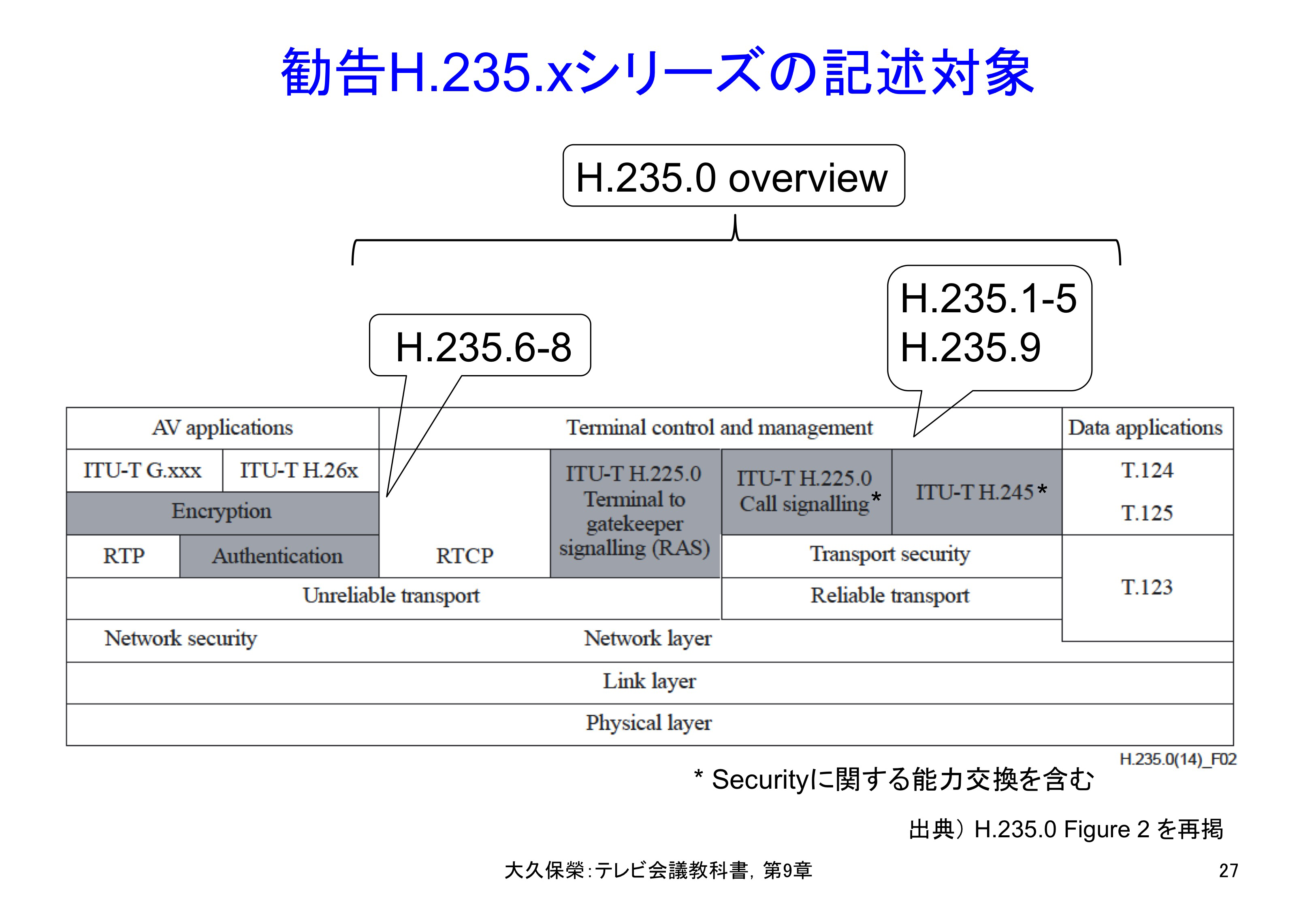

H.323システムはインターネットを含む開放的なIP網上に構築されることから,なりすまし,盗聴,サービス使用不能攻撃(DoS: Denial of Service)などの脅威にさらされる危険があります.これらに対処する方法は,豊富なツール群として次のH.235.xシリーズに記述されています.

H.235.0[9-71] H.323セキュリティ標準の枠組み,概論

H.235.1[9-72] ベースライン・セキュリティ・プロファイル

H.235.2[9-73] ディジタル署名セキュリティ・プロファイル

H.235.3[9-74] ハイブリッド・セキュリティ・プロファイル(ベースライン&ディジタル署名)

H.235.4[9-75] RASメッセージはゲートキーパ経由で,呼制御メッセージは端末間に直接に送られる場合のセキュリティ

H.235.5[9-76] RASにおいて簡単なパスワードを用いる場合の安全な認証

H.235.6[9-77] H.235/H.245鍵管理環境下の暗号化

H.235.7[9-78] SRTPのためのMIKEY鍵管理

H.235.8[9-79] SRTPのための安全なシグナリング・チャネルを用いた鍵交換

H.235.9[9-80] H.323のための安全なゲートウェイ

H.323システムにおけるこれらの規定対象を図9-27に示します.以下に基本的なセキュリティ対策を取り上げます.

H.323システムにH.235.xシリーズを適用する場合の規定対象を示しています.大きくはシグナリングのセキュリティに関わる勧告とメディアのセキュリティに関わる勧告に別れます.H.235.0は全体を俯瞰した勧告です.

② ベースライン・セキュリティ・プロファイル

ベースライン・プロファイルでは,端末-ゲートキーパ間およびゲートキーパ相互間のH.225.0 RASメッセージおよびH.225.0呼制御メッセージに対して,登録されたパスワードで通信相手の認証を提供し,このパスワードを共有秘密情報とするメッセージ認証で完全性(メッセージに改ざんのないこと)確認を提供します.メッセージ認証子HMAC (Hashed Message Authentication Code)[9-81]の作成と伝送は,次のように行います.

- パスワードをSHA-1(Secure Hash Algorithm - 1)ハッシュ関数[9-82]に入力し20バイト固定長の鍵を生成する.

- この鍵とH.225.0制御メッセージからHMAC-SHA1-96アルゴリズム[9-81]により20バイト(160ビット)のハッシュ値を得る.その際,H.225.0制御メッセージ中のタイムスタンプ,単調増加シーケンス番号をメッセージ毎に設定することで,傍受者が同じメッセージを送る攻撃に対処する.

- 生成されたハッシュ値の先頭12バイト(96ビット)をH.225.0メッセージの一部として相手に送る.

図9-9から明らかなように端末・端末間の通信制御メッセージは,多くの場合,ゲートキーパを介して交換されます.H.235ベースライン・プロファイルでは,ゲートキーパは信頼できる(trusted entityである)ことを前提に区間ごとのセキュリティを対象としています.

③ メディア情報の保護

H.323システムの音声,映像などのメディア情報は,RTPパケットとして送られます.秘匿(暗号化)により,これらメディア情報の漏洩を防ぎます.

H.235.6がこのためのプロファイルを規定します.ただし,単独で存在するのではなく,ベースライン・プロファイルなどと組み合わせて使用されます.

暗号化アルゴリズムとしては複数が記されていますが,安全性を考慮しますと(鍵長が56ビットのDES[9-83]など既に安全ではないと立証された暗号化もあります),鍵長が168ビットのTriple-DES[9-64],鍵長が128ビット,192ビットあるいは256ビットのAES[9-65]が選択肢です.暗号とその解読については,文字通り『暗号解読』という標題の興味深い書籍[9-84]が出版されています.

暗号の動作モードはISO/IEC 10116[9-85]が定義するCipher Block Chaining (CBC)あるいはOutput Feedback (OFB)を鍵の種類を増やして拡張したEOFB (Enhanced OFB)です.

鍵の配送が必要であれば,Diffie-Hellman鍵配送アルゴリズムにより,メディア情報の配送に先立つH.225.0呼制御メッセージ(図9-9のSetup, Connect)交換の中で行われます.RTPパケットのうちヘッダ部分は平文で,ペイロード部分が暗号化されます.

メディア・パケットの伝送を安全に行うには,RTP/RTCPのセキュア版であるSRTP (Secure RTP)/SRTCP (Secure RTCP)[9-86]も使うことができます.それとともにMIKEY (Multimedia Internet Keying)鍵管理プロトコル[9-87]を用いる場合の手順がH.235.7[9-78]に,同じく安全なシグナリング・チャネル(IPsec (IPSecurity)[9-88], TLS (Transport Layer Security)[9-89], H.235の方法など)を用いる場合の手順がH.235.8[9-79]に記述されています.